afstandsbepaling tussen triatleten

Gedistribueerd multi-radio MAC protocol voor

Academiejaar 2019-2020

Master of Science in de industriële wetenschappen: informatica Masterproef ingediend tot het behalen van de academische graad van

Begeleiders: Jan Bauwens, Dries Van Leemput

Promotoren: prof. dr. ir. Eli De Poorter, prof. dr. ir. Jeroen Hoebeke

Studentennummer: 01608074

Roel Moeyersoons

Dankwoord

Hoewel je bij een masterproef vooral op je eigen benen moet leren staan, zou het eindresultaat nooit mogelijk zijn geweest op mijn eentje. De afgelopen zes maanden waren niet zonder zwoegen en zweten. Ik zou nooit tot dit resultaat kunnen gekomen zijn zonder enkele mensen, die ik met harte wil bedanken.Ongetwijfeld verdienen mijn begeleiders Jan Bauwens en Dries Van Leemput het meeste dank. Dries en Jan gaven mij vele nieuwe inzichten en ideeën bij het ontwerp van MAC protocollen en hielpen mij goed op weg. Beiden hebben mij altijd bijgestaan. Tijdens onze wekelijke meetings, later online meetings door de lockdown, en via chat kon ik steeds bij hen terecht met al mijn vragen en problemen. Jan en Dries hebben zich ook meermaals opgeofferd voor mijn code te debuggen en hebben mijn scriptie in de goede richting gestuurd.

Ik wil ook mijn promotor Eli De Poorter bedanken voor het administratieve aspect van mijn thesis alsook voor de initiële meetings die mij goed op weg hielpen. Eli heeft ook de beginselen van het CSMA ontwerp voorgesteld dat uiteindelijk werd geïmplementeerd. Zonder Eli was mijn thesis misschien heel anders afgelopen.

Mijn vriendin Tessa Ickx was vastberaden om alle taalfouten te zoeken in de uiteraard perfecte tekst die ik schrijf. Graag bedank ik haar voor het kwalitatief nalezen van mijn scriptie en de vele fouten op te sporen. Tessa had ook het genoegen met mij opgescheept te zitten bij elk probleem dat ik ondervond.

Als laatste wil ik mijn familie bedanken voor de steun tijdens de lockdown, mijn rustige werkplek en het lekkere eten. Dit gaf mij de nodige oppeppertjes voor mij elke dag opnieuw in te zetten.

Distributed multi-radio MAC protocol for distance

measurements in triatlon

Roel Moeyersoons

Supervisor(s): Eli De Poorter, Jeroen Hoebeke, Jan Bauwens, Dries Van Leemput

Abstract— In this paper, a new distributed MAC protocol for detecting violations during the cycling portion of triatlon is presented and imple-mented. Its task is to find relative distance measurements between neigh-bouring competitors. The protocol relies on both sub-GHz technology for general communication and Ultra-Wideband technology for distance calcu-lation. The protocol is easily portable to other MANET-like environments. It is implemented using the TAISC framework [1] and tested on upgraded DWM1001C-chips [2]. The update rate, hidden node collisions and energy consumption are analyzed, which show promising results.

Keywords— MAC, MANET, relative positioning, triatlon, UWB, multi-radio, meshing

I. INTRODUCTION

D

URING the cycling portion of triatlon, it is prohibited to cycle in one’s slipstream. The rules state that when cycling behind a fellow competitor, a distance of 12 m has to be kept, except when overtaking the competitor [3]. Currently this is an-alyzed manually; a jury follows the competitors or a Video As-sistant Referee is used. This requires man-hours and is therefore costly and prone to mistakes. Currently, a new project is in de-velopment that uses GPS technology to track relative distances [4]. GPS however localizes every competitor before relative dis-tances can be calculated. It is also not accurate enough for this use case where sub-meter position accuracy is demanded.This accuracy is achievable using Ultra-Wideband technol-ogy, which only has a positioning error of a few centimeters. Every competitor can be equipped with an UWB-chip which de-termines relative distances, this way a Mobile Ad-Hoc Network (MANET) is created. It should also be noted that no extra steps are taken to derive the relative distance, unlike GPS.

In this paper, a new distributed MAC scheme for a localiza-tion system for MANET’s is introduced and developed. Its goal is to determine relative distances between neighbouring com-petitors without needing any extra infrastructure. The MAC scheme uses both sub-GHz and UWB communication and cal-culates the distance between every neigbouring competitor. The rest of the localization system can be built on top. It can de-termine which chips should communicate with each other as well as provide localization if needed. However only the MAC scheme is developed in this paper.

The MAC scheme is implemented using the TAISC frame-work [1]. The implementation is run on upgraded DWM1001C-chips [2], which are equipped with a sub-GHz- and UWB an-tenna. The UWB antenna draws way more power than the other components and will only be turned on for distance measure-ments in order to save energy. General communication happens with the sub-GHz antenna. The update rate, hidden node col-lisions and energy consumption of the implementation are ana-lyzed.

II. STATE-OF-THE-ART A. UWB distance measuring

The Federal Communications Commission classifies any sig-nal using over 500MHz bandwidth or using 20% of its fractiosig-nal bandwidth as an Ultra-WideBand signal. State-of-the-art UWB technologies can achieve accurate distance measurements with an error margin of few centimeters [5]. The reason for this ac-curacy is two-fold.

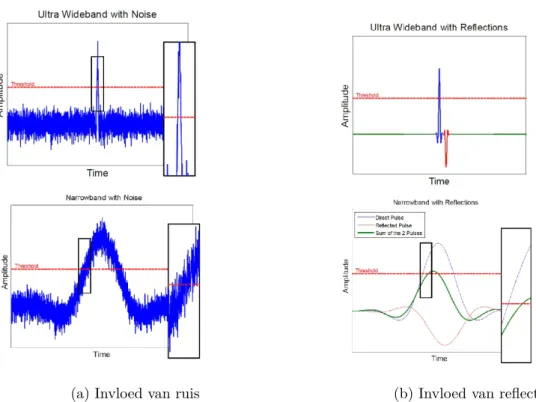

First, as stated, an UWB signal uses a lot of bandwidth. This allows the signal to contain faster rising and falling edges com-pared to narrowband signals. These edges are used to deter-mine when a signal arrives as well as for synchronization. Faster edges means there’s less time between different energy thresh-olds of different chips. The edges are also less prone to noise and reflections. Using UWB signals results in more accurate times-tamps that are generated when the signal is sent and received, compared to narrowband signals.

Secondly, distance measuring is done by calculating the Time of Flight of the signal. The relative distance is derived from distance = speed of light ∗ T oF . A naive way of calculat-ing the ToF would subtract the receiver’s timestamp (T2) from the sender’s timestamp (T1). This only works if the sender and receiver are perfectly synchronized. Any clock drift caused by imperfect oscillators of the nodes is also not accounted for. In short, this method of calculating the ToF is highly prone to er-rors.

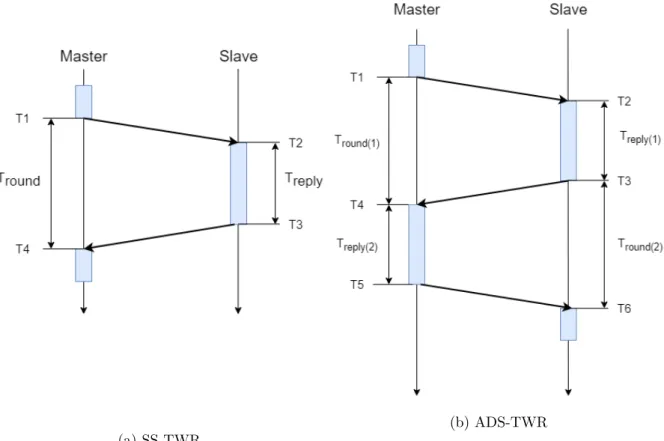

A better method for calculating the ToF is called Asyn-chronous Double-sided Two-Way Ranging (ADS-TWR) that both eliminates the need for synchronization and the error caused by clock drift [6]. This method requires three message exchanges that generate six timestamps. The process is shown in Fig. 1. The ToF is derived from:

T oF = Tround(1)∗ Tround(2)− Treply(1)∗ Treply(2) Tround(1)+ Tround(2)+ Treply(1)+ Treply(2)

Both generating accurate timestamps and using a robust method for calculating the ToF lead to centimeter-level accu-racy.

B. MAC schemes in MANET’s

In wireless topologies, nodes that can communicate directly with each other are called one-hop neighbours. Two-hop neigh-bours can’t communicate directly, they require a common one-hop neighbour to communicate. When developing a wireless MAC scheme, the hidden and exposed terminal problem need to be solved. Two MAC scheme categories that can be applied in MANET’s are CSMA and TDMA:

Fig. 1. ADS-TWR. The master initiates ranging, followed by two more message exchanges. Afterwards the slave calculates the distance.

B.1 CSMA schemes

CSMA/CA schemes resolve both problems by sending RTS/CTS messages. These contention-based schemes work very well in dynamic topologies like MANET’s as long as there’s a limited amount of senders. With CSMA, nodes check if the medium is already occupied before sending their packet. These schemes apply a backoff strategy when the medium is busy. The performance of CSMA heavily relies on this strategy so it needs to be chosen with care [7]. Good parameters include the amount of senders, the throughput, the acceptable delay...

Contention-based schemes performance drops significantly when too many senders try to access the channel. They also suf-fer from fairness problems. More importantly, CSMA requires a CCA check to see if the medium is occupied. UWB signals are sent beneath the noise floor and can only be detected by lis-tening to the preamble of the signal. However since the UWB radio is not always active, this check is unreliable. Therefore a contention-free scheme needs to be used on the UWB channel since these schemes do not require any CCA checks.

B.2 TDMA schemes

TDMA is an subcategory of contention-free schemes. These schemes allow for more senders and distribute the medium fairly. With TDMA, every node (or rather, every pair of nodes for UWB ranging) requires its own timeslot. These slots can be reused outside of the two-hop range of the node for improved performance. Assigning and managing these slots implies over-head. With TDMA, all nodes also need to be synchronized.

[8] gives a comprehensive list of using TDMA schemes in MANET’s. Only distributed schemes will be further analyzed. With distributed TDMA schemes, every node assigns its own slots. This requires that every node has enough knowledge of its two-hop neighbours so that hidden node collisions are avoided. Extra problems arise when two non-two-hop nodes have re-served the same slot and these nodes become two-hop

neigh-chips with no extra infrastructure cannot be synchronized glob-ally. Local clusters of nodes have to elect a SYNC master who periodically sends beacon messages.

III. IMPLEMENTING THEMACSCHEME A. MAC scheme concepts

The MAC scheme regulates both the sub-GHz and UWB channel at the same time. Nodes try to reserve the contention-free UWB channel using a contention-based sub-GHz channel. CSMA is used on the sub-GHz channel since it has minimal overhead. Before sending any messages on the sub-GHz chan-nel, nodes have to wait a random backoff time. Reserving the UWB channel is done by sending a three-way handshake on the sub-GHz channel to the slave node. After the UWB channel is reserved, the pair performs ranging using ADS-TWR.

First, the master node broadcasts a InitRanging message that indicates he wants to start ranging with the slave node. The slave responds by sending an ACK. The master then broadcasts a ConfirmRanging message indicating the UWB channel will be reserved by this pair. This last message also contains a times-tamp indicating when the UWB messaging will happen. The UWB channel is reserved until three UWB messages needed for ADS-TWR have been exchanged. The message exchanges are shown in fig. 2. Every node also periodically sends a Hello message indicating it’s presence.

When sending the ACK or ConfirmRanging message, nodes do not have to wait a backoff time and can send the message immediately to improve performance.

There are some extra rules in place so that no conflicts occur. InitRanging and ACK messages may only be sent if no other InitRanging or ACK messages have been heard for a fixed time-out. This way, priority is given to the node that sent the first InitRanging message. This is also to prevent collisions with an expected ConfirmRanging message. Once a ConfirmRanging message has been received, nodes no longer try to reserve the UWB channel until it is no longer occupied. This is done by interpreting the timestamp in the ConfirmRanging message.

One-hop neighbours of the slave also need to be informed that the UWB channel is about to be occupied. There are two approaches to solve this issue. In the first approach, the slave also broadcasts a ConfirmRanging message after it has received one. In the second approach, the range of the sub-GHz antenna is expanded so that one-hop sub-GHz neighbours overlap all one- and two-hop UWB neighbours. A ConfirmRanging mes-sage will now be heard by all one-hop (UWB) neighbours of the slave.

B. TAISC

The implementation is written in TAISC. Time Annotated In-struction Set Compiler is a framework developed by iMinds VZW, which makes it straight forward to develop a MAC proto-col [1]. Implementations of MAC protoproto-cols are usually written in hardware-specific code and cannot be ported to other devices. One reason for this is that implementations usually require ac-cess to eg. the antenna on exact moments [9]. This is achieved

Fig. 2. Message exchanges of the MAC protocol. After the three-way handshake on the sub-GHz channel, nodes wait until a designated time has passed. After that, UWB ranging is performed.

by eg. adding specific sleep instructions.

The TAISC framework alleviates the need to develop hardware-specific code and defines its own hardware-independent language. Written code can easily be ported to other platforms. This is done by keeping a database of configuration files for every platform. Written TAISC-code is compiled to hardware-specific bytecode using these files and executed.

IV. TESTING

The implementation is tested on upgraded DWM1001C chips [2]. They are upgraded with a cc1200 sub-GHz radio [10]. UWB channel 5 is used with a PRF of 64MHz, a preamble of 512 bits and a datarate of 850kbps. The sub-GHz radio has a bitrate of 150kbps and uses a 5-byte sync header.

First, the minimal time required for performing one distance measurement is tested. This includes both sub-GHz and UWB communication, as well as instructions needed. After this the update rate is tested. This is the average time needed to per-form one distance measurement in a MANET. After that hidden node collisions are tested. Lastly the energy consumption is also analyzed.

A. Time required for ranging

The minimal time required for performing one distance mea-surement includes both the time required for sub-GHz and UWB communication. In the fastest scenario, the UWB communi-cation starts as soon as the three-way handshake has finished. There’s no extra waiting time. It is tested that the whole sub-GHz interaction, including sending messages and executing the neccesary instructions, takes 8 ms. After that, three UWB mes-sages are exchanged, each requiring another 3 ms. Therefore finding one distance requires 17 ms.

B. Update rate

Since it takes 17 ms to perform one distance measurement, every 17 ms a full distance measurement would be able to take place. However nodes still have to perform a CSMA backoff when sending InitRanging messages. Nodes also have to send Hello messages.

TABLE I

MINIMAL UPDATE RATE BETWEEN NODES

Node count Distances needed Update rate (s)

3 3 0.10 5 10 0.33 8 28 0.93 10 45 1.50 15 105 3.50 20 190 6.33 25 300 10 30 435 14.5 40 780 26 50 1225 40.83

When using only two nodes, the minimal update rate is found to be 25 ms. Due to the settings of CSMA backoffs, it is not reliable to perform ranging at a faster rate. For multiple nodes, a full interaction requires 33 ms. The influence of Hello mes-sages is limited in most use cases. Processing a Hello message requires 2 ms. If a node had 50 one-hop neighbours which all send one Hello message every 5 seconds, 2% of the time would be spent processing Hello messages.

Since one interaction requires 33 ms, the update is then cal-culated assuming every node performs ranging with all other nodes. It is assumed that every node detects all other nodes and that the impact of Hello messages is minimal. The results are shown in table I. In topologies with many neighbours, a strat-egy should be used that only lets nodes calculate distances under specific conditions so that the update rate can be lowered.

C. Hidden node collisions

The implementation is prone to hidden node collisions. Hid-den node collisions on the sub-GHz channel cannot be avoided. If a hidden node collision occurs on a ConfirmRanging mes-sage, nodes affected might still try to reserve the UWB channel, causing UWB collisions. Nodes who have heard any of the three sub-GHz messages refrain from sending sub-GHz messages and do not send ACK’s, making UWB collisions less likely.

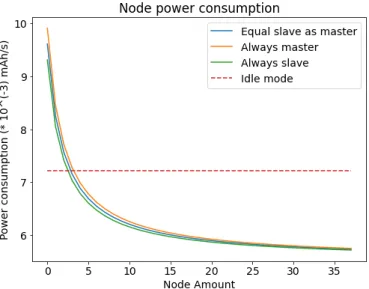

Fig. 3. Power consumption for different network sizes.

InitRanging and Hello messages are sent periodically. As a consequence, if any two-hop nodes’ message timers happen to be synchronized, hidden node collisions will occur. Only the randomized CSMA backoff can potentially avoid collisions. To prevent collisions, the implementation is expanded so that nodes wait an initial randomized timeout before sending InitRanging-and Hello messages periodically.

D. Power consumption

The power consumption is dependant on the update rate and therefore the amount of nodes. Participating in ranging re-quires more power since the UWB antenna is used. How-ever, not participating saves power since both the sub-GHz and the UWB radio are disabled. More nodes result in a strongly increasing amount of distances needed, as seen in table I.P N odeCount − 1 distances are needed but every node only participates in N odeCount − 1 distance measurements. Since the amount of distances required grows faster than the amount of distance measurements nodes participate in, the power con-sumption drops with an increasing amount of nodes. The results are shown in Fig. 3. Nodes who are often master require a bit more power.

When there’s little nodes, the update rate should defer from the minimum to avoid abnormally high power consumptions. The power consumption can be limited to 7.2 ∗ 10−3∗mAh

s in

those circumstances with an acceptable update rate of 0.33 s. It is estimated that chips require at maximum 52 mAh during the cycling portion of triatlon. Assuming this lasts 2 hours and chips have a maximum power consumption of 7.2 ∗ 10−3∗mAh

s .

V. FUTURE WORK

The MAC protocol can be improved by allowing multiple reservations. Right now, nodes interpret the timestamp in the ConfirmRanging message to determine how long they should refrain from reserving the UWB channel. Instead of refraining, nodes can still use the sub-GHz channel and send more hand-shakes. Multiple timestamps for confirmRanging messages are

vations at the same time, which yields more UWB channel us-age uptime since these reservations can be chained without extra sub-GHz communication in between.

The rest of the localization system is not handled in this paper. Currently there are no decisions made on who should start rang-ing with other nodes. Every node tries to find distances with every one-hop neighbour. A more sophisticated solution only needs distances between few one-hop neighbours. Nodes then exchange these distances and construct a virtual map [11]. In this map, every node is localized. Remaining distances between nodes are then calculated using this map instead of exchanging UWB messages.

VI. CONCLUSION

In this paper, a multi-radio MAC protocol for finding relative distances between triathletes is presented and implemented. A three-way handshake on the sub-GHz channel is used to reserve the UWB channel for distance measuring. The implementation can derive a relative distance every 33 ms. Hidden node colli-sions on the UWB channel are made unlikely but are not pre-vented. It is estimated that a DWM1001C-chip upgraded with a sub-GHz antenna requires 52 mAh during the cycling part of triatlon.

REFERENCES

[1] Bart Jooris, Jan Bauwens, Peter Ruckebusch, Peter De Valck, Christophe Van Praet, Ingrid Moerman, and Eli De Poorter, “Taisc: a cross-platform mac protocol compiler and execution engine,” Computer Networks, vol. 107, pp. 315–326, 2016.

[2] Decawave Ltd, DWM1001 Datasheet, 2019, Rev. 1.5. [3] NTB, Vragen over triathlon, Accessed 19-02-2020.

[4] Nicolette Nol, Solo maakt een einde aan stayeren bij triathlon, 2020, Accessed 16-02-2020.

[5] Mohamed R Mahfouz, Cemin Zhang, Brandon C Merkl, Michael J Kuhn, and Aly E Fathy, “Investigation of high-accuracy indoor 3-d positioning using uwb technology,” IEEE Transactions on Microwave Theory and Techniques, vol. 56, no. 6, pp. 1316–1330, 2008.

[6] Decawave Ltd, DW1000 User manual, 2017, Rev. 2.11.

[7] Ibrahim Amadou and Nathalie Mitton, “Revisiting backoff algorithms in csma/ca based mac for channel reservation in rfid reader networks through broadcasting,” in 2013 IEEE 9th International Conference on Wireless and Mobile Computing, Networking and Communications (WiMob). IEEE, 2013, pp. 452–457.

[8] Mohamed Hadded, Paul Muhlethaler, Anis Laouiti, Rachid Zagrouba, and Leila Azouz Saidane, “Tdma-based mac protocols for vehicular ad hoc networks: a survey, qualitative analysis, and open research issues,” IEEE Communications Surveys & Tutorials, vol. 17, no. 4, pp. 2461–2492, 2015. [9] Jan Bauwens, Bart Jooris, Spilios Giannoulis, Irfan Jabandˇzi´c, Ingrid Mo-erman, and Eli De Poorter, “Portability, compatibility and reuse of mac protocols across different iot radio platforms,” Ad Hoc Networks, vol. 86, pp. 144–153, 2019.

[10] Texas Instruments, CC1200 Low-Power, High-Performance RF Transceiver, 2013, Rev. D.

[11] Ahmed A Ahmed, Hongchi Shi, and Yi Shang, “Sharp: A new approach to relative localization in wireless sensor networks,” in 25th IEEE Inter-national Conference on Distributed Computing Systems Workshops. IEEE, 2005, pp. 892–898.

Inhoudsopgave

Lijst van afkortingen 3

Lijst van figuren 4

Lijst van tabellen 6

1 Inleiding 7

1.1 Doel van de masterproef . . . 8

2 Literatuurstudie 9 2.1 Ultra-WideBand . . . 9

2.1.1 UWB technologie . . . 9

2.1.2 UWB afstandsbepalingstechnieken . . . 12

2.2 MAC protocollen voor MANET’s . . . 15

2.2.1 Soorten MAC protocollen . . . 16

2.2.2 TDMA protocollen voor MANET’s . . . 19

2.2.3 TAISC . . . 22

2.3 Reeds bestaande oplossingen voor MANET’s . . . 24

3 Theoretische ontwerpen 28 3.1 TDMA ontwerp . . . 29

3.1.1 Slotreservaties op het UWB-kanaal . . . 30

3.1.2 Multi-CPU ontwerp . . . 31

3.1.3 Single-CPU ontwerp . . . 33

3.2 CSMA ontwerp . . . 37

4 Verwezenlijking van het CSMA ontwerp 43 4.1 Een overzicht . . . 43

4.2 Implementatie . . . 44

4.2.1 Pakketstructuren . . . 46

4.2.2 Lower-mac TAISC-code . . . 47

4.2.3 Synchronisatie van de TDMA chains . . . 47

4.2.4 Het upper-mac . . . 48

5 Testing 50 5.1 Testconditie en assumpties . . . 50

5.2 Tijd nodig voor één afstandsbepaling . . . 52

5.3 Minimale afstandsbepalingsperiode . . . 54

5.3.1 Tussen twee statische nodes . . . 56

5.3.2 Tussen meerdere statische nodes . . . 56

5.3.3 Binnen een MANET . . . 58

5.3.4 Theoretische performantie van het single-CPU TDMA ontwerp . . . 59

5.4 Theoretisch energieverbruik . . . 60

6 Future work 69

7 Conclusie 72

Lijst van afkortingen

GPS Global positioning system

TAISC Time Annotated Instruction Set Computer FCC Federal Communications Commission TCP Transmission Control Protocol MAC Medium Access Control MANET Mobile Ad-Hoc Network VANET Vehicular Ad-hoc Network

IEEE Institute of Electrical and Electronics Engineers CSMA Carrier Sense Multiple Access

CCA Clear Channel Assessment RTS Request to Send

CTS Clear to Send

TDMA Time Division Multiple Access FDMA Frequency Division Multiple Access CDMA Code Division Multiple Access SDMA Space Division Multiple Access TSCH Time-Slotted Channel Hopping subGHz of sGHz sub-GigaHertz

NB NarrowBand

UWB Ultra-WideBand

MTU Maximum Transmission Unit

ACK Acknowledgement

(N)LOS (Non) Line of sight

SS-TWR Single-Sided Two-Way-Ranging

ADS-TWR Asynchronous Double-Sided Two-Way-Ranging

2.1 De spectrale vermogensdichtheid van UWB en NB signalen. Beide signalen zijn volledig te reconstrueren. . . 11 2.2 Een NarrowBand-puls versus een UWB-puls [1]. Het UWB-signaal behoudt

min-der van de sinusvorm door meer bandbreedte te gebruiken. . . 11 2.3 Het effect van ruis en reflecties op UWB- en NB-signalen. Bij NB-signalen

beïn-vloeden beide effecten de stijgende flank. Bij UWB hebben deze effecten minimale invloed. [1] . . . 13 2.4 Twee manieren voor de ToF te bepalen. SS-TWR heeft slechts twee

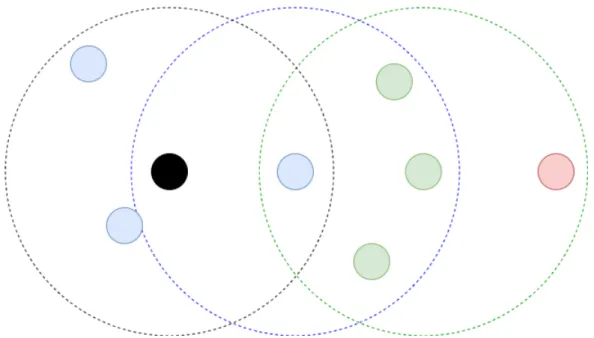

berichtuitwis-selingen nodig maar is gevoelig voor klokdrift. ADS-TWR daarentegen is robuust maar vereist drie berichtuitwisselingen. . . 14 2.5 Een draadloze netwerktopologie. blauwe nodes = one-hop buren. Groene =

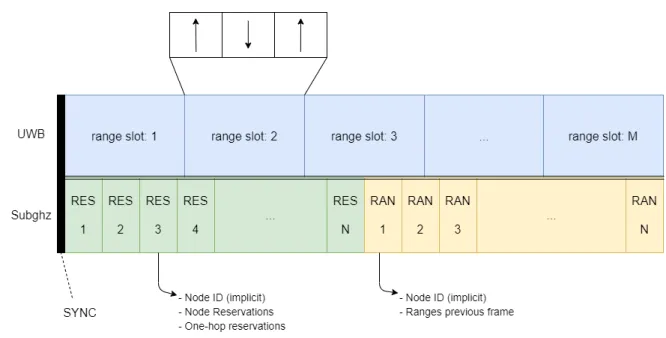

two-hop buren. Rode = three-two-hop buren. . . 16 2.6 De TAISC architectuur [2]. . . 25 3.1 Multi-CPU TDMA ontwerp. Beide kanalen worden opgedeeld in twee gelijke

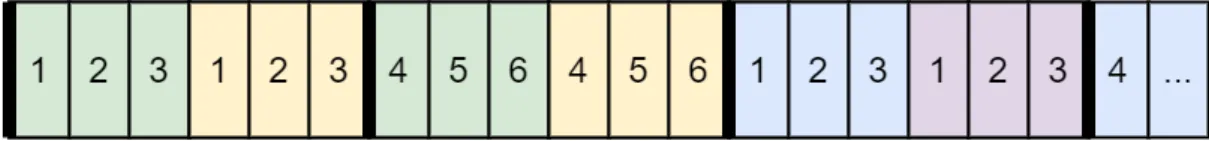

su-perframes. Op het subGHz-kanaal worden reservatietabellen en resultaten ver-stuurd in respectievelijk RES en RAN slots. . . 32 3.2 Twee geconcateneerde superframes. Nodes krijgen één RES en één RAN slot elke

twee superframes, aangeduid met de nummers in de slots. . . 33 3.3 Overzicht slotstructuur waarin twee pakketten worden verstuurd. Eerst wordt het

UWB-pakket verstuurd en vervolgens het subGHz-pakket. . . 34 3.4 Single-CPU TDMA ontwerp. De slots over beide kanalen overlappen nu. Elk slot

wordt voor zowel UWB- en subGHz-communicatie gebruikt. . . 35 4

LIJST VAN FIGUREN 5 3.5 Afstandsbepaling tussen twee nodes in functie van de tijd. eerst wordt de

three-way handshake uitgevoerd op het subGHz-kanaal. Daarna wordt de afstand be-paald op het UWB-kanaal. Dit laatste is opgesplitst in drie tijdsslots. . . 38 3.6 Afstandsbepaling tussen de zwarte node en een buur. Enkel groene nodes mogen

afstandsbepalingen nog toestaan. Afhankelijk van de gebruikte aanpak zullen ook rode nodes het UWB-kanaal niet meer (laten) reserveren. . . 41 4.1 Het DARPA model van de implementatie, aan groene componenten wordt eigen

code aan toegevoegd. upper-mac, lower-mac en modules worden beheerd door TAISC en zijn onderdeel van de netwerklaag. Er is geen transportlaag aanwezig. 45 5.1 Een Lopos chip is een uitgebreide DWM1001C chip en bevat ook nog een

subGHz-antenne. . . 51 5.2 Een overzicht van een afstandsbepaling tussen master en slave. Op de figuur

worden ook enkele timings weergegeven. De volledige interactie duurt 17 ms. Send-instructies dienen voor pakketten te versturen . . . 53 5.3 De fractie per seconde dat nodes Hello berichten verwerken in functie van het

aantal nodes en de Hello berichtperiode. . . 55 5.4 Invloed van de Hello berichtperiode en het aantal nodes op het kanaalgebruik. . 55 5.5 Het aantal afstandsbepalingen per seconde in functie van het aantal virtuele slots

per superframe. Het subGHz-pakket zal groter worden bij het toenemen van het aantal slots. Andere invloeden worden als constante opgenomen. . . 61 5.6 Het vermogen (10−3∗ mAh

s ) gebruikt door nodes bij en minimale afstandsbepa-lingsperiode. De invloed van altijd master of slave zijn is minimaal in grotere netwerken. Het idle modus verbruik wordt ook weergegeven met de stippellijn. . 67

5.1 De tijd (µs) voor pakketten op te sturen. Berichten gaan altijd een preambule vooraf. voor subGHz berichten is dit subGHz-pre, analoog voor UWB berichten UWB-pre. . . 52 5.2 Het aantal afstandsbepalingen, de theoretisch geschatte afstandsbepalingsperiode

en de participatiegraad voor enkele netwerkgroottes. Dit is enkel getest bij drie nodes. . . 57 5.3 Stroomverbruik (mA) van beide radio’s. Dit is sterk afhankelijk van gebruikte

radioconfiguraties. . . 61 5.4 Enkele waarden van het gebruikte vermogen (10−3∗mAh

s ) van een node die even-veel master als slave is. De afstandsbepalingsperiode wordt op het minimum in-gesteld. . . 67

1

Inleiding

Triatlon bestaat uit drie onderdelen; zwemmen, fietsen en tenslotte lopen. Tijdens het fietsge-deelte is ’stayeren’ een welgekend fenomeen. Dit wil zeggen dat een fietser , wat deze fietser een onterecht voordeel geeft. Indien geen stayering toegelaten is, moeten deelnemers minstens 12 m afstand houden van voorgangers. Wie betrapt wordt op deze actie wordt gedisqualificeerd [3]. Om stayering te detecteren bestaan er tot nog toe verschillende technieken: juryleden volgen de fietsers op een motor, er wordt gebruik gemaakt van een Video Assistent Referee... Deze bestaande technieken komen met tal van nadelen, het belangrijkste nadeel is dat er mensen wor-den ingeschakeld. Dit vraagt kostbare mensuren en is ook gevoelig voor verkeerde beslissingen. Sinds recent wordt het Solo-project ontwikkeld waarbij GPS-technologie wordt gebruikt [4] in plaats van mensen. GPS komt echter zelf met een belangrijk nadeel: bekomen posities kunnen tot meerdere meters van de realiteit afwijken waaruit foute conclusies kunnen worden getrokken [5]. Het gebruik van GPS is ook overbodig omdat daarbij eerst de locatie van de fietsers wordt bepaald. Daaruit worden dan onderlinge afstanden berekend terwijl enkel dit laatste nodig is voor overtredingen te detecteren.Onderlinge afstanden zouden efficiënter kunnen worden berekend. Er kan op elke deelnemer een elektronische chip geplaatst worden. Deze chips bepalen onderlinge afstanden en detecteren overtredingen, die worden doorgegeven aan de jury. Er is daarbij geen nood aan mensuren voor overtredingen vast te stellen. Ook worden er geen onnodige tussenstappen genomen en zijn bekomen afstanden accurater indien van gepaste technologieën gebruik wordt gemaakt.

1.1 Doel van de masterproef

In deze masterproef worden enkele MAC protocollen voor afstandsbepaling ontworpen, waarvan één wordt ontwikkeld. Deze protocollen gebruiken UltraWideBand-technologie waarbij onderlin-ge afstanden tot op enkele centimeters nauwkeurig kunnen worden bepaald. Deze protocollen kunnen dan door elektronische chips worden gebruikt voor overtredingen bij triatlon te detecte-ren. Er wordt geen gebruik gemaakt van extra infrastructuur zoals vaste ankerpunten langs de weg. Daarmee zijn deze protocollen makkelijk herbruikbaar in andere omgevingen. In coronatij-den kan zo ook safe distancing worcoronatij-den gerespecteerd.

Één protocol wordt geïmplementeerd met behulp van het TAISC-framework [2] en wordt uitge-voerd en getest op chips van het bedrijf Lopos, een spin-off van imec. Deze chips zijn aangepaste

DecaWave DWM1000C-chips [6] die ook uitgerust zijn met een subGHz-radio voor low-power,

long-range communicatie. De UWB-radio verbruikt veel energie waardoor deze slechts tijdelijk wordt aangezet voor afstandsbepaling. Voor andere communicatie wordt de low-power subGHz-radio gebruikt.

In hoofdstuk 2 worden state-of-the-art technologieën beschreven. Deze gaan in op UWB-communicatie en MAC protocol ontwerp. Deze concepten worden vervolgens gebruikt in hoofdstuk 3 waarin de MAC protocollen voor het probleem worden voorgesteld. In hoofdstuk 4 volgt de beschrijving van de implementatie van één MAC protocol. Deze implementatie wordt vervolgens getest in hoofdstuk 5. Daarbij wordt de performantie (het aantal bekomen afstanden per seconde), het gebruik van het protocol en het energieverbruik geanalyseerd. Als laatste worden future work en conclusies beschreven in hoofdstukken 6 en 7.

2

Literatuurstudie

In dit hoofdstuk worden belangrijke concepten voor deze masterproef beschreven, waarbij wordt verwezen naar state-of-the-art technologieën. Als eerste wordt Ultra-WideBand beschreven. Er wordt daarbij ingegaan op de technologie zelf en hoe relatieve afstanden ermee worden bepaald. Vervolgens worden relevante soorten MAC protocollen en het ontwerp ervan beschreven in sectie 2.2. Het TAISC-framework voor deze te ontwikkelen wordt ook kort beschreven. Als laatste eindigt dit hoofdstuk met enkele lokalisatietechnieken en reeds bestaande MAC protocollen.2.1 Ultra-WideBand

2.1.1 UWB technologie

De Federal Communications Commission klasseert een signaal als een UWB-signaal wanneer ofwel het kanaal meer dan 500 MHz gebruikt of de fractionele bandbreedte minstens 20% be-draagt [7]. Door zoveel bandbreedte te gebruiken is het mogelijk om heel veel data te versturen. Dit is een toepassingsgebied van UWB maar hierbij moet er een kanaal met genoeg bandbreedte beschikbaar zijn. Dit kanaal mag door geen enkele andere technologie gebruikt worden, anders treden er collisions op. Deze twee technologieën kunnen toch nog van dezelfde frequenties gebruik maken met behulp van duty cycling. [8]

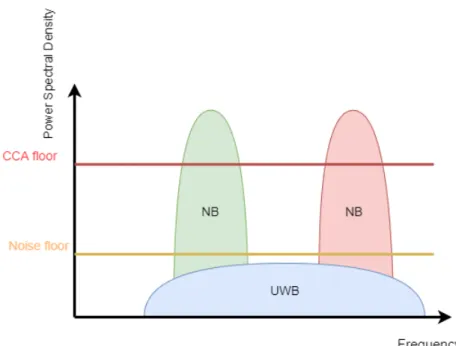

Een ander toepassingsgebied waar deze technologie gebruikt wordt, is voor spread spectrum technieken. Daarbij wordt een NarrowBand signaal gespreid over veel meer bandbreedte dan nodig zou zijn [8]. Het kanaal wordt dan minder optimaal benut maar deze technieken verhogen de robuustheid van het signaal. Daardoor mag het signaal ook met minder energie uitgezon-den woruitgezon-den: als het signaal robuust genoeg is zelfs onder de ruisdrempel. Andere technologieën mogen dan tegelijk gebruik maken van (stukken van) de bandbreedte. Beide signalen zijn te reconstrueren [9]. Het NB-signaal is reconstrueerbaar omdat het UWB-signaal amper interfe-rentie veroorzaakt. Het UWB-signaal is reconstrueerbaar door de gebruikte spread spectrum technieken. Beide technologieën mogen dus simultaan gebruikt worden. De uitgezonden energie in functie van de frequentie wordt weergegeven in figuur 2.1, die gebaseerd is op [8] en [10]. De energie vereist voor UWB-signalen te versturen is toch hoog door de hoge bandbreedte.

Het UWB-signaal reconstrueren blijkt niet zo eenvoudig te zijn. Wanneer een UWB-radio het kanaal aftast op deze pakketten, is dit niet te detecteren door naar het energievermogen te kijken. Het UWB-pakket wordt immers verstuurd onder de ruisdrempel. Van patronen op het kanaal is niet simpel te weten te komen of deze daadwerkelijk UWB-signalen voorstellen, of ruis zijn. Daarom wordt het UWB-pakket voorafgegaan met een preambule. Dit is een specifieke combinatie van bits. Wanneer dit patroon gedetecteerd wordt, weet men dat er een UWB-pakket volgt.

Er ontstaan problemen wanneer de radio tijdelijk wordt uitgezet voor energie te besparen. Nodes missen dan soms deze preambule en weten niet dat het kanaal bezet is wanneer de radio wordt aangezet. Er bestaan andere, werkende technieken om het signaal toch te kunnen te detecteren maar daar zijn nog geen radio’s van op de markt gebracht [11][12]. Er is dus niet zomaar na te gaan of het kanaal bezet is wanneer de radio wordt aangezet. Hiermee moet rekening gehouden worden bij het ontwerpen van het MAC protocol, waarover meer in sectie 2.2.

Door veel meer bandbreedte te gebruiken in vergelijking met andere technologieën is UWB geschikter voor lokalisatie op basis van afstandsbepaling. Hierbij wordt de Time of Flight van het signaal bepaald, waaruit de afstand wordt berekend via

distance = T oF ∗ speed_of_light (2.1) Verder in deze sectie wordt nog beschreven waarom UWB net geschikter is voor de ToF te bepalen. Hoe deze ToF dan wordt bepaald wordt beschreven in sectie 2.1.2.

Bij ToF is er nood aan exacte timestamps, gegenereerd bij het versturen en ontvangen van de signalen [13]. Hiervoor moet de antenne registreren op welk exact moment het signaal wordt verstuurd en ontvangen. UWB-signalen bevatten markeringen die hiervoor dienen. Voor dit te begrijpen wordt de analogie gelegd met het verzenden van één pulssignaal. De timestamps worden gegenereerd wanneer de stijgende flank van dit signaal wordt gedetecteerd. Idealiter

2.1. ULTRA-WIDEBAND 11

Figuur 2.1: De spectrale vermogensdichtheid van UWB en NB signalen. Beide signalen zijn volledig te reconstrueren.

Figuur 2.2: Een NarrowBand-puls versus een UWB-puls [1]. Het UWB-signaal behoudt minder van de sinusvorm door meer bandbreedte te gebruiken.

wordt een pulssignaal uitgestuurd met een zo snel mogelijke stijgende flank.

De bandbreedte die een signaal gebruikt speelt hierbij een cruciale rol. Immers, een perfect puls-signaal uitzenden met een onmiddellijke hoge flank vraagt een oneindige bandbreedte. Hoe meer bandbreedte er ter beschikking is, hoe meer het uitgezonden signaal lijkt op deze ideale puls. [14] Standaard wifi-kanalen hebben slechts een bandbreedte van 20 MHz, waardoor het uitgezonden signaal zijn sinusvorm meer behoudt tegenover UWB-signalen. Dit wordt geïllustreerd in figuur 2.2 [1].

Daardoor wordt er bij UWB exacter bepaald wanneer het signaal toekomt. Verschillende an-tennes hebben mogelijks verschillende energiedrempels voor het detecteren van het signaal. De sterker stijgende flank zorgt ervoor dat het verschil in energiedrempels minimale invloed heeft. De sterker stijgende flank heeft een tweede voordeel. Het zorgt ervoor dat de flank zelf minder gevoelig is voor ruis [1]. Daarnaast heeft de korter durende puls ook nog een voordeel. De flank en het signaal zijn minder gevoelig voor multipath fading, waarbij het signaal en/of enkele reflecties ontvangen worden door een ontvanger [15]. Beide gevallen worden weergegeven in figuur 2.3 [1]. Bij UWB is nog steeds exact te bepalen wanneer het signaal normaal zou toekomen, waardoor de bekomen timestamps heel accuraat zijn. Als gevolg van deze factoren is de fout op het berekenen van de afstand via ToF beperkt tot enkele centimeters. Bij NarrowBand-technologieën zoals wifi is deze fout al snel enkele meters.

In Line Of Sight omstandigheden waar het originele signaal ook wordt ontvangen, presteert UWB uitstekend. Door de korte pulsen is er veel minder kans op overlap tussen het originele signaal en reflecties. Als gevolg is het originele signaal vaker reconstrueerbaar. In No Line Of

Sight omstandigheden presteren zowel UWB- als NarrowBand-signalen niet goed omdat enkel

reflecties kunnen worden gedetecteerd. Er valt niet te bepalen wanneer het originele signaal zou zijn ontvangen, gegenereerde timestamps van de ontvanger zijn dan fout.

2.1.2 UWB afstandsbepalingstechnieken

In deze sectie worden enkele technieken voor met UWB de afstand te bepalen kort besproken. Hierbij wordt de Time of Flight berekend zoals gezien in bovenstaande sectie. Eens deze gekend is, is de afstand te berekenen via formule 2.1. Aangehaalde en extra technieken zijn uitgebreider besproken in de DW1000 user manual [16].

In gevallen waar de klokken van de nodes op dezelfde timestamp zijn ingesteld en perfect gesyn-chroniseerd zijn, is de ToF snel berekend door twee timestamps te genereren bij het verzenden (T1) en ontvangen (T2) van het pakket. Het verschil T 2 − T 1 is dan de ToF. Deze berekening is echter foutgevoelig. In de realiteit is perfecte synchronisatie niet haalbaar in draadloze

topo-2.1. ULTRA-WIDEBAND 13

(a) Invloed van ruis (b) Invloed van reflecties

Figuur 2.3: Het effect van ruis en reflecties op UWB- en NB-signalen. Bij NB-signalen beïnvloe-den beide effecten de stijgende flank. Bij UWB hebben deze effecten minimale invloed. [1] logieën. Nadat nodes gesynchroniseerd worden, treden er ook al snel fouten op door klokdrift. Dit fenomeen wordt verder besproken in sectie 2.2.

Bij een tweede techniek worden er twee pakketten verstuurd, één door de master, gevolgd door één door de slave. Beide genereren timestamps bij het versturen en ontvangen van deze pakketten. De master genereert T1 bij het versturen van het eerste pakket. De slave genereert vervolgens T2 bij het ontvangen van dat pakket en T3 wanneer deze het tweede pakket opstuurt. De master genereert T4 bij het ontvangen van het tweede pakket. Daarmee wordt de ToF bepaald volgens:

T oF = 1

2((T 4 − T 1) − (T 3 − T 2)) = 1

2(Tround− Treply) De fractie 1

2 komt omdat er nu twee berichtuitwisselingen zijn i.p.v. één. Deze techniek wordt

Single-Sided Two-Way Ranging genoemd (SS-TWR) omdat enkel de master de ToF kan bepalen.

Alle interacties en timestamps worden ook nog eens weergegeven op figuur 2.4a.

Bij deze techniek moeten de klokken van de nodes niet meer ingesteld zijn op dezelfde time-stamp. Er is ook geen nood meer aan synchronisatie. De berekening van de ToF is nog steeds gevoelig voor klokdrift. Daardoor lijkt het bericht korter of langer onderweg te zijn wanneer de master timestamps T2 en T3 van de slave interpreteert. De fout vergroot naarmate de slave het verzenden van het tweede pakket uitstelt.

(a) SS-TWR (b) ADS-TWR

Figuur 2.4: Twee manieren voor de ToF te bepalen. SS-TWR heeft slechts twee berichtuitwis-selingen nodig maar is gevoelig voor klokdrift. ADS-TWR daarentegen is robuust maar vereist drie berichtuitwisselingen.

2.2. MAC PROTOCOLLEN VOOR MANET’S 15 Om ook de impact van klokdrift te beperken bestaat er (o.a.) de Asymmetrical Double-Sided

Two-Way Ranging techniek (ADS-TWR). Zowel de master als slave bepalen de ToF analoog als bij

SS-TWR. Dit vereist normaal vier berichtuitwisselingen, waarbij elk eenmaal de afstandsbepaling start en eenmaal antwoordt op de andere. Dit kan worden verminderd naar drie berichten omdat het antwoord van de slave gebruikt kan worden als start van zijn afstandsbepaling. Nu beide nodes de ToF bepalen is de frequentiefout te mitigeren bv. door het gemiddelde van beide ToF’s te nemen. Er zijn bij drie berichten zes timestamps die op analoge wijze van SS-TWR worden genummerd. Formule 2.2 geeft aan hoe de ToF wordt berekend via ADS-TWR. Figuur 2.4b duidt daarbij de interactie en alle timestamps aan. Deze formule is gesofisticeerder en maakt de frequentiefout ongedaan.

T oF = Tround(1)∗ Tround(2)− Treply(1)∗ Treply(2)

Tround(1)+ Tround(2)+ Treply(1)+ Treply(2) (2.2) Eens de ToF gekend is, is de afstand makkelijk te berekenen via formule 2.1. Zowel de eigen-schappen van UWB-signalen, beschreven in sectie 2.1.1, als ADS-TWR zorgen ervoor dat de fout op de berekende afstand beperkt blijft tot 10 cm bij goede omstandigheden [17].

2.2 MAC protocollen voor MANET’s

Een Medium Access Control protocol beschrijft hoe en wanneer een zender mag gebruik maken van het fysieke kanaal. Meerdere zenders hanteren hetzelfde MAC protocol zodat ze samen het-zelfde kanaal kunnen benutten. Goed gekozen MAC protocollen zorgen ervoor dat het kanaal efficiënt benut wordt. Daarbij heeft iedere zender vrijwel een gelijke kans om te kanaal te ge-bruiken, zonder dat er veel collisions optreden [18]. Het goed kiezen van een protocol hangt af van soort kanaal, de gebruikte technologie en de toepassing.

In bedrade netwerken is elke computer met fysieke kabels verbonden aan andere computers. Sig-nalen verliezen amper energie doorheen de kabel waardoor iedereen aanwezig op het kanaal deze signalen detecteert. Deze kabels zorgen voor stabiele links met goede dataoverdracht. Veel pro-tocollen zijn met deze assumptie ontworpen, waaronder vele routingpropro-tocollen en bv. TCP[18]. In draadloze netwerken verliest het signaal veel sneller energie. Het signaal wordt in alle kanten opgestuurd en de energie verspreidt zich over het groeiende boloppervlak. Ook objecten die de ruimte innemen hebben invloed op de signaalsterkte. Deze zorgen o.a. voor reflecties en NLOS. Deze invloeden worden beschreven met een Path Loss model [19] dat wordt opgesteld op basis van de omgeving.

In draadloze netwerken is het daardoor mogelijk dat nodes niet iedereen meer kunnen bereiken. De buren die wel nog direct bereikbaar zijn, worden de node’s one-hop buren genoemd. Nodes

Figuur 2.5: Een draadloze netwerktopologie. blauwe nodes = one-hop buren. Groene = two-hop buren. Rode = three-hop buren.

die niet zelf te bereiken zijn maar wel door een one-hop buur worden geklasseerd als two-hop buren. Two-hop buren hebben steeds minstens één gemeenschappelijke one-hop buur. Analoog worden zo three-hop buren enz. gedefinieerd. In figuur 2.5 worden de buren van de zwarte node afgebeeld. Blauwe nodes stellen de one-hop buren van de zwarte node voor. Groene nodes stellen two-hop buren voor en zijn enkel te bereiken via een blauwe node. Rode nodes stellen three-hop buren voor en zijn enkel te bereiken via eerst een blauwe node en daarna een groene node. Een relevante categorie van draadloze netwerken zijn Mobile Ad-Hoc Netwerken (MANET). Dit type netwerk bestaat uit draadloze, mobiele nodes die onderling communiceren zonder gebruik te maken van enige infrastructuur. Door de dynamische topologie ontdekt een node steeds nieuwe one-hop buren en verdwijnen ook andere one-hop buren. Het is ook moeilijk een Path Loss model op te stellen en te respecteren [20]. Dit leidt ertoe dat verbindingen tussen nodes onstabiel zijn en de communicatie elk moment kan wegvallen. Kortom, communicatie regelen in een MANET vergt extra aandacht tegenover draadloze netwerken met statische nodes.

2.2.1 Soorten MAC protocollen

In bedrade netwerken wordt vaak Ethernet of ook IEEE 802.3 [21] toegepast. Dit is een MAC protocol waarbij gebruikt wordt gemaakt van Carrier Sense Multiple Access / Collision

Detec-tion (CSMA/CD). Daarbij gaat een zender eerst nagaan of het kanaal bezet is via een Clear

Channel Assessment (CCA) check alvorens de zender zijn pakket verstuurt. Vaak wordt daarvoor gekeken naar het energieniveau op het kanaal [22]. CSMA protocollen gebruiken een

backoff-2.2. MAC PROTOCOLLEN VOOR MANET’S 17 strategie. Wanneer het kanaal reeds bezet is, wordt deze strategie toegepast voor later opnieuw het pakket te proberen versturen.

Als voorbeeld wordt er eerst een backoffperiode gewacht vooraleer het pakket wordt verstuurd. Indien het kanaal niet bezet is, verstuurt de zender zijn pakket. Anders wacht de zender opnieuw een backoffperiode. Dit herhaalt zich totdat ofwel de zender zijn pakket verstuurd krijgt of dat het maximaal aantal pogingen overschreden wordt. De backoffstrategie gebruikt bij IEEE 802.3 is vrij analoog. Als backoffstrategie past deze (binary) exponential backoff toe. Daarbij wordt een

backoff exponent (BE) vast geïnitialiseerd elke keer er een nieuw pakket wordt verstuurd. Deze

wordt geïncrementeerd elke keer het versturen mislukt. De backoffperiode wordt dan ingesteld door een random waarde te nemen uit het interval [0, 2BE][18]. Daarmee schaalt het netwerk bij hoge bezettingsgraden [23].

Er zijn reeds vele backoffstrategieën ontwikkeld. Elk hebben eigen voor- en nadelen [24][25]. Sommige benutten het kanaal efficiënter dan anderen ten koste van vertraging. Belangrijke keuzes bij het kiezen van de backoffstrategie zijn o.a. de topologie van het netwerk, de bezettingsgraad, de datarate, schaalbaarheid, vertraging...

CSMA/CD kan niet zomaar gebruikt worden in draadloze topologieën. CCA-checks kunnen enkel nagaan of one-hop buren het kanaal bezetten. Two-hop buren etc. kunnen niet worden gedetecteerd. als iedereen elkaar kan bereiken mag CSMA/CD nog steeds gebruikt worden. In het ander meer voorkomende geval waar er wel two-hop buren zijn, werkt het CSMA/CD principe niet meer. Het gebruik ervan leidt tot het hidden-node probleem [26] en het exposed-node probleem [27]. Het hidden-exposed-node probleem is ook te zien in figuur 2.5. Wanneer de zwarte node een pakket wilt versturen naar een one-hop buur (een blauwe node) is niet na te gaan via een CCA-check of een two-hop buur (een groene node) het kanaal al bezet. De zwarte node kan niet zomaar nagaan of het kanaal bezet is bij de blauwe node.

In draadloze netwerken wordt daarom vaak Wi-Fi of IEEE 802.11 [28] toegepast. IEEE 802.11 lost beide problemen op door gebruik te maken van Carrier Sense Multiple Access / Collision

Avoidance (CSMA/CA) waarbij nodes eerst een CCA-check doen en vervolgens Request- en

Clear To Send pakketten versturen (RTS/CTS). Daarmee wordt nagegaan of het kanaal ook bezet is bij de ontvanger.

CSMA/CA benut het kanaal uitstekend in dynamische topologieën met een beperkt aantal nodes [29]. De performantie blijft sterk afhankelijk van de gebruikte backoffstrategie. Zoals reeds vermeld moet deze slim gekozen worden afhankelijk van de use-case. Algemeen creëert CSMA weinig overhead. Er moet weinig extra statusinformatie worden bijgehouden. Er is ook amper tot geen extra communicatie nodig tussen nodes (op RTS/CTS na).

van de topologie hebben sommige nodes meer kans om sneller pakketten te versturen. Andere nodes kunnen dan bijna nooit het kanaal gebruiken [30]. Ook wanneer te veel nodes het kanaal willen gebruiken, presteert CSMA minder goed [31][29]. Deze problemen zijn niet zomaar op te lossen wanneer elke node op elk moment het kanaal mag gebruiken. Backoffstrategieën moeten hiermee eventueel rekening houden, wat de complexiteit verhoogt en voor extra overhead zorgt. Tot nu toe werd verondersteld dat nodes een CCA-check kunnen uitvoeren, wat nodig is bij CS-MA protocollen. Deze protocollen worden ook wel ’contention-based’ CS-MAC protocollen genoemd omdat elke node op elk moment het kanaal kan gebruiken. In sectie 2.1.1 werd beschreven dat CCA-checks voor UWB-signalen niet betrouwbaar zijn. Het vermogen van het signaal is niet te onderscheiden van ruis en de preambule wordt niet steeds gedetecteerd omdat UWB-radio’s slechts tijdelijk actief zijn. Daarom kunnen contention-based MAC protocollen niet gebruikt wor-den op het UWB-kanaal. De protocollen kunnen wel gebruikt worwor-den op het subGHz-kanaal. Een tweede familie MAC protocollen multiplexen het kanaal. Daarbij krijgt elke zender een eigen stukje van het kanaal. Zenders moeten dan geen CCA-check meer uitvoeren omdat niemand anders toegang heeft tot hetzelfde stukje. Deze protocollen heten daarom ook ’contention-free’ MAC protocollen. Er bestaan vier categorieën van multiplexing [9]:

• SDMA: Bij Space Division Multiple Access staan de zenders en ontvangers verspreid over verschillende, niet overlappende, gebieden. Binnenin elk gebied is er slechts één zender aanwezig waarvan de radio het volledige gebied overspant. Ontvangers mogen (afhankelijk van de toepassing) in meerdere gebieden aanwezig zijn. Er zal steeds slechts één zender in de buurt zijn waarvan signalen kunnen worden ontvangen. Het spreekt voor zich dat SDMA protocollen niet gebruikt kunnen worden binnenin een MANET. Een voorbeeld waar deze wel worden toegepast is cellulaire netwerken [9].

• FDMA: Frequency Division Multiple Access wijst elke zender een eigen frequentieband van het kanaal toe. Doordat alle zenders een frequentieband hebben treedt er onderling geen interferentie op. Indien iedereen twee antennes heeft, is het kanaal full-duplex: de tweede radio wordt gebruikt om te luisteren naar de frequentieband van een andere node. Vol-gens de DW1000 datasheet zijn er tot vijf UWB-frequentiebanden die zo parallel gebruikt kunnen worden [32]. [11] geeft aan dat twee banden vlak naast elkaar toch niet gebruikt mogen worden omdat er toch een overlap is van gebruikte frequenties.

• CDMA : Code Division Multiple Access heeft elke zender een unieke bitstring, wat zijn code wordt genoemd. Deze codes zijn onderling orthogonaal en worden gebruikt voor het originele signaal te moduleren. Bij demodulatie wordt dezelfde code toegepast om het originele signaal te bekomen. Door de onderlinge orthogonaliteit van de codes mogen meerdere zenders het kanaal tegelijk gebruiken. Alle signalen zijn dan te decoderen door de juiste codes toe te passen. Deze modulatietechniek gebruikt veel extra bandbreedte en

2.2. MAC PROTOCOLLEN VOOR MANET’S 19 is een spread spectrum techniek, de bitrate is dan ook beperkter. Het verhoogt ook de robuustheid van het signaal.

• TDMA : bij Time Division Multiple Access krijgt elke zender een uniek tijdslot toegewezen. Deze slots zijn vaak net groot genoeg voor één pakket in te versturen. De start en eind van elk slot moet voor elke node op hetzelfde moment gebeuren, anders treden er collisions op wanneer twee nodes op hetzelfde moment pakketten versturen. Dit wordt geregeld door alle nodes te synchroniseren. Daarmee worden de interne klokken van de nodes synchroon gezet.

Multiplexingtechnieken kunnen ook gecombineerd worden. Een voorbeeld van een FDMA en TDMA combinatie is Time Slotted Channel Hopping (TSCH). Bij TSCH zijn er zowel tijdsslotten als meerdere frequentiebanden aanwezig. Nodes krijgen vaste tijdsslotten. De frequentieband wordt elk slot opnieuw berekend via een vooraf vastgelegde formule. Het steeds veranderen van de frequentieband zorgt ervoor dat slechts enkele pakketten verloren gaan indien één frequentieband slecht presteert. In contrast zouden veel meer pakketten verloren gaan indien de frequentieband vastligt zoals bij standaard TDMA[33]. Afhankelijk van de hardware en implementatie kunnen nodes ook bijhouden welke frequentiebanden slechte prestaties opleveren, zodat deze tijdelijk niet gebruikt worden.

Contention-free protocollen hebben een betere theoretische datarate dan contention-based pro-tocollen, ook bij hoge bezettingsgraden. Er kunnen meer pakketten verstuurd worden in dezelfde tijdsspanne en het kanaal moet niet gebruikt worden voor RTS/CTS. Bij bv. TDMA wordt er ideaal in elk tijdsslot een pakket verstuurd, zonder extra overhead van CCA-checks, backoffs, RTS/CTS... TDMA laat toe dat een groot aantal nodes het kanaal kunnen gebruiken omdat elke node een eigen slot toegekend krijgt. Er zijn ook geen fairnessproblemen meer. Deze technieken zijn vaak complexer dan CSMA en komen met eigen vormen van overhead. Bij elk van boven-staande technieken moeten de nodes weten welk stuk van het kanaal er gebruikt mag worden, alsook de stukken van alle andere nodes voor het ontvangen van pakketten.

Op het UWB-kanaal zal TDMA worden toegepast. Daarom wordt er verder enkel op TDMA protocollen ingegaan.

2.2.2 TDMA protocollen voor MANET’s

In deze sectie wordt er ingegaan op de verschillende soorten TDMA protocollen voor MANET’s en met welke problemen er rekening moet gehouden worden bij het ontwerpen van een TDMA protocol. Bij contention-free protocollen moeten stukjes van het kanaal vooraf toegewezen wor-den, in tegenstelling tot contention-based protocollen. De toegewezen stukjes zijn hier dan

tijds-slotten. Veel onderzoek rond TDMA protocollen voor MANET’s is reeds verricht. [34] gaat in op o.a. het ontwerpen van en soorten TDMA protocollen, alsook state-of-the-art oplossingen. De slots die toegewezen worden aan een node mogen buiten het two-hop gebied van deze node hergebruikt worden. Er zijn dan geen conflicten mogelijk. Zo wordt het kanaal efficiënter benut. De slots moeten ofwel hardgecodeerd worden op voorhand, ofwel achteraf dynamisch toegekend worden. Hardcoderen vraagt geen extra overhead eens het netwerk opgezet is en kan gebruikt worden in statische topologieën. In MANET’s is hardcoderen echter geen optie. Bij N nodes zijn er N ∗ (N − 1) paren, om conflicten te vermijden moeten er N ∗ (N − 1) slots worden hardgecodeerd zodat elk paar een eigen slot heeft. Slots worden dan niet hergebruikt. Ook kan de topologie van de MANET heel verspreid zijn waardoor elke node slechts een beperkt aantal one-hop buren heeft. In vele slots vindt er dan geen communicatie plaats omdat het paar niet in elkaars buurt zit. Bijgevolg is de performantie bij hardcoderen beperkt.

In MANET’s moeten slots daarom dynamisch toegekend worden. Slots worden na het opstarten van het netwerk toegekend voor beperkte duur. Twee nodes die in elkaars buurt komen moeten een nieuw slot toegewezen krijgen. Deze nodes kunnen ook weer uit elkaar bewegen, waardoor dit slot niet meer nodig is. Het dynamisch toekennen van slots is niet vanzelfsprekend. In elk two-hop gebied mogen geen twee nodes hetzelfde slot gebruiken. Anders treden er access- en/of hidden-node collisions op doordat twee nodes het kanaal tegelijk gebruiken. Daarnaast is het ook mogelijk dat twee niet-two-hop buren hetzelfde slot reserveerden. Door de dynamiek van MANET’s worden deze mogelijks toch two-hop buren, wat tot collisions leidt. Deze collisions worden merging collisions genoemd, een buur moet in dit geval het slot afstaan.

Er is ook nood aan synchronisatie tussen de nodes losstaand of de slots hardgecodeerd zijn of dynamisch toegekend worden. Bij synchronisatie worden de klokken van nodes synchroon gezet waardoor de slots synchroon zijn. Een klok bestaat uit een oscillerende kristal, met frequenties van enkele MHz tot zelfs GHz. Deze kristallen zijn echter niet perfect. Bij de gebruikte chips kan het kristal tot 3 ppm afwijken van het gegeven [6]. Tussen twee nodes is dit dan mogelijks 6 ppm. Na verloop van tijd zullen de klokken van deze nodes niet meer synchroon genoeg lopen en zullen de slots beginnen overlappen, met collisions tot gevolg. Dit fenomeen heet klokdrift. Zenders moeten regelmatig gesynchroniseerd worden zodat er geen overlap ontstaat tussen de slots. Synchronisatie kan eventueel uitgesteld worden door de tijd tussen slots groter te maken (de guard time), ten koste van performantie.

Het dynamisch toekennen van slots en synchronisatie zorgen voor extra berichtuitwisselingen en dus overhead. Er moet ook extra statusinformatie bijgehouden worden waaronder o.a. welke paren welke slots hebben. Dit leidt mogelijks tot extra conflicten zoals bv. merging collisions en statusinformatie die niet up-to-date is.

2.2. MAC PROTOCOLLEN VOOR MANET’S 21 • Gecentraliseerd: Bij gecentraliseerde systemen worden slots toegekend door één centrale server. Deze heeft de nodige logica om slots uit te delen aan nodes. Nodes maken regelmatig connectie met de server via ankerpunten, die dan verboden zijn met het centrale systeem. Doordat alles centraal wordt georganiseerd, is het toekennen van slots relatief eenvoudig en ook performant. Het centrale systeem zou ook voor synchronisatie kunnen zorgen. • Clustervorming: Een groep nodes in elkaars buurt vormt samen een cluster. Hiervan wordt

één node verkozen als clusterhead. De andere nodes worden clustermembers genoemd. De grootte van een cluster is niet gespecificeerd maar is wel belangrijk bij het ontwerp van het schema (worden alle two-hop buren van de clusterhead overspannen?). De clusterhead beheert het kanaal van de volledige cluster en kent slots toe aan de nodes. Dit is makkelijk te beheren en leidt ook tot een goede performantie binnenin de cluster. De clusterhead kan ook voor synchronisatie zorgen. Over verschillende clusters heen zijn conflicten niet uitge-sloten zonder extra interclustercommunicatie. Er kunnen mogelijks one-hop neighbouring collisions optreden, deze ontstaan wanneer twee one-hop nodes aan verschillende clusters worden toegewezen. De twee clusterheads geven deze nodes mogelijks hetzelfde slot, wat leidt tot interclustercollisions. Analoog kan zo het hidden node probleem tussen clusters optreden.

Het verkiezen van een clusterhead, interclustercommunicatie en het detecteren van cluster-members vraagt extra communicatie en dus overhead. Er moet ook extra aandacht besteed worden aan interclusterproblemen. Clusterprotocollen zijn daardoor vrij complex.

• Gedistribueerd: Bij gedistribueerde protocollen bepaalt elke node voor zichzelf welke slots er worden gebruikt. Elke node houdt lokaal informatie bij over buurnodes, welke slots er reeds toegekend zijn, ... Dit vereist extra communicatie voor elke node op de hoogte te brengen en dus overhead. Algemeen is het moeilijker om slots toe te kennen omdat dit niet centraal gebeurt zoals bij de vorige twee soorten protocollen. Elke node moet zijn two-hop buren en hun slots achterhalen om een slot te kunnen reserveren. Het is ook niet direct duidelijk wie voor synchronisatie kan zorgen. Er kan eventueel weer een clusterhead verkozen worden die enkel dient voor synchronisatie, deze node wordt dan de SYNC master genoemd. Er kan ook gebruik gemaakt worden van ankerpunten zoals bij gecentraliseerde systemen. GPS-signalen en dergelijke kunnen ook worden gebruikt voor synchronisatie te regelen.

Bij het verloren gaan van pakketten ontstaan mogelijks collisions doordat twee two-hop nodes hetzelfde slot reserveren. Er is ook gevaar voor merging collisions door de steeds veranderende two-hop buren van nodes. Lokale informatie van elke node moet zo snel mogelijk geüpdatet worden om deze conflicten te detecteren en op te lossen.

Ondanks deze conflicten zijn gedistribueerde protocollen relatief eenvoudig te ontwerpen. Elke node kan namelijk op dezelfde manier behandeld worden. Nodes moeten genoeg

in-formatie over two-hop buren bezitten voor slots te kunnen reserveren. Het synchronisatie-probleem moet wel opgelost worden.

2.2.3 TAISC

Vaak worden MAC protocollen ontworpen voor specifieke hardware. Een belangrijke reden hier-voor is dat er, zeker bij TDMA, moet rekening worden gehouden met de timings van de hard-ware. Enkele voorbeelden hiervan zijn hoe lang instructies duren, hoe lang toegang tot de radio duurt... De software moet hierop afgestemd worden, eventueel met nop/sleep instructies. De software is dan afhankelijk van de hardware en is niet zomaar correct over te brengen op andere chips met andere timings. Software wordt ook soms speciaal ontworpen voor specifieke hardware voor efficiëntieredenen. [35] geeft verder aan waarom de software van het MAC protocol vaak hardwareafhankelijk is.

Time Annotated Instruction Set Computer, kortweg TAISC, is een closed-source framework

van iMinds VZW waarin makkelijk cross-platform MAC protocollen kunnen worden ontwik-keld [2]. Eerst wordt het protocol ontwikontwik-keld in de hardwareonafhankelijke taal van TAISC. Deze high-level taal lijkt goed op C en analoge programmeertalen. Vervolgens worden hieraan tijdsannotaties toegevoegd door de TAISC-compiler. Deze weet hoe lang instructies duren op bepaalde hardware a.d.h.v. configuratiebestanden. De code wordt vervolgens gecompileerd naar hardwarespecifieke bytecode. Deze bytecode wordt dat op de hardware gezet en vervolgens uitge-voerd door de TAISC execution engine. Dankzij de annotaties wordt ervoor gezorgd dat radio’s op specifieke tijdstippen beheerd worden, wat van cruciaal belang is bij MAC protocollen. De bytecode is ook efficiënt met minimaal performantieverlies.

In figuur 2.6 wordt de volledige TAISC-architectuur weergegeven. Belangrijke onderdelen worden in volgende paragrafen beschreven.

De hardwareonafhankelijke TAISC-taal bevat eigen instructies voor radio’s aan te sturen en arithmetiek. Deze instructies worden vergoten in chains. Chains bevatten reeksen instructies die sequentieel worden uitgevoerd bij het starten van de chain. Dit kan aanschouwd worden als functies van high-level programmeertalen. Bij chains wordt er wel vastgelegd op welk tijdstip de chain wordt gestart.

De starttijd van de chain is daardoor gekend. Omdat er ook gekend is hoe lang instructies duren, is bijgevolg gekend wanneer instructies in de toekomst zullen worden uitgevoerd en de chain weer eindigt. Er is steeds een Init chain. Dit is de eerste chain die wordt uitgevoerd bij het opstarten van de hardware. Vervolgens worden uit deze chain andere chains gestart op specifieke tijdstippen. Deze starten dan ook andere chains, enzovoort. Belangrijk is dat er steeds maximaal één chain actief mag zijn, die wordt beheerd door de TAISC execution engine.

2.2. MAC PROTOCOLLEN VOOR MANET’S 23 In het framework worden ook upper-mac’s gedefinieerd. Deze zijn geschreven in C en dienen ter ondersteuning van de TAISC-code, dat wordt aanschouwd als lower-mac/fysieke laag. Het upper-mac geeft pakketten van hogere lagen door aan het lower-mac om te versturen. Binnen-komende pakketten via de radio worden van het lower-mac aan het upper-mac afgegeven voor verwerking. Bij elk van deze stappen kan het upper-mac eigen statusinformatie bijhouden en eigen beslissingen maken.

Verder handelt het upper-mac ook nog reports van het lower-mac af. Reports zijn vergelijkbaar met events en bevatten een ID, een datapointer en de lengte van het dataveld. Het lower-mac genereert reports doorheen de chain bij het optreden van bepaalde gebeurtenissen. Het is dan aan het upper-mac om te reageren op deze reports, de ID wordt nagegaan en bijbehorende code wordt uitgevoerd. Een voorbeeld is het ”SLOT_END_REPORT”dat het einde van een TDMA slot aankondigt, het upper-mac kan hierop reageren door bv. na te gaan wat voor slot er eindigde en een pakket te versturen in een volgend slot.

Naast upper-mac’s kunnen er ook modules gedefinieerd worden. Modules encapsuleren extra, herbruikbare functionaliteiten die niet in upper-mac’s thuishoren bv. nodige functies voor af-standsbepaling. Upper-mac’s opteren dan om deze modules te gebruiken afhankelijk van de toepassing.

Als laatste wordt er een voorbeeld gegeven van een TAISC-chain. Listing 2.1 geeft aan hoe een pakket kan worden verstuurd nadat er een CCA-check werd uitgevoerd.

Listing 2.1: Pakket versturen met TAISC

void chain_send_packet ( void ){

i f ( waitForTrigger (1 , TAISC_EVENT_dataplane_txFrameAvailable )){

_loadFrame (R1 , packet ) ;

i f ( waitForTrigger ( reliableCCA , _TAISC_EVENT_radio_mediumIsBusy(R1) ) ) {

_flushTx (R1 ) ; txTrigger ( 0 ) ; } else { _tx (R1 , 0 ) ; txTrigger ( 1 ) ; } } }

Eerst wordt er nagegaan of er een pakket moet worden verstuurd. Zo ja, wordt dit pakket op radio R1 geplaatst. Vervolgens wordt er nagegaan of het kanaal bezet is. Zo niet, wordt het

pakket onmiddellijk verstuurd en wordt aan het upper-mac gerapporteerd dat dit succesvol is gebeurd. Bij het falen van de CCA-check wordt de radio geflusht en wordt aan het upper-mac gerapporteerd dat het verzenden is gefaald. Merk op dat de loadFrame-instructie voor de CCA-check gebeurt zodat het pakket zo snel mogelijk na de CCA-CCA-check wordt verstuurd. Anders worden er na de CCA-check enkele milliseconden gewacht, waarin een andere node mogelijks een pakket begint te versturen.

Dit voorbeeld kan uitgebreid worden voor CSMA toe te passen. Er moet dan nog een backoff-strategie worden geïmplementeerd. Een simpele backoff-strategie zou bv. de chain periodiek opnieuw uitvoeren totdat het pakket verzend raakt.

Voor meer informatie omtrent TAISC wordt verwezen naar [2].

2.3 Reeds bestaande oplossingen voor MANET’s

Als laatste worden nog enkele bestaande MAC protocollen en lokalisatietechnologieën voor MA-NET’s aangehaald. Er is reeds heel wat onderzoek geleverd, [36] geeft een overzicht van enkele use-cases, waaronder snel een netwerk tijdelijk opzetten (voor de commerciële sector maar ook in noodsituaties), PAN’s, militaire toepassingen... Een interessante subcategorie van MANET’s zijn Vehicular Ad-hoc Networks (VANET’s). Dit is een extremere variant van MANET’s waarbij er communicatie tussen voertuigen plaatsvindt aan hoge snelheden. Eventueel is er ook com-municatie tussen voertuigen en vaste infrastructuur. De netwerktopologie is nog dynamischer tegenover traditionele MANET’s. Dergelijke use-cases zijn gerelateerd rond voertuigen, bv. het groeiende City of Things, zelfrijdende auto’s, het Internet of Vehicles...[37][38].

Voor sommige use-cases is er ook nood aan lokalisatie tussen voertuigen. [39] beschrijft state-of-the-art lokalisatietechnologieën gebruikt in VANET’s. Deze zijn opgesplitst in sensorgebaseerde en samenwerkende technologieën. De eerste categorie beschrijft het lokaliseren van voertuigen in een vast referentiestelsel (de stad, de aarde...). Onder deze categorie vallen o.a. GPS- en RADAR-technologieën. Deze kunnen verder ondersteund worden door gebruik te maken van extra informatie, o.a. van inertietoestellen. Camerabeelden kunnen ook verwerkt worden met computervisietechnieken. Door gebruikt te maken van deze technieken is accurate lokalisatie mogelijk.

Samenwerkende technologieën daarentegen bepalen enkel de afstand tussen twee nodes. Deze nodes zijn een combinatie van voertuigen zelf en (vaste) infrastructuur. Onder deze categorie vallen UWB-afstandsbepaling en dergelijke. Lokalisatie is mogelijk door genoeg afstanden te verwerken en een virtuele kaart te construeren [40]. De posities tussen alle nodes zijn te vinden op de kaart maar er is geen vast referentiepunt, daarom wordt deze vorm van lokalisatie ook

2.3. REEDS BESTAANDE OPLOSSINGEN VOOR MANET’S 25

relatieve lokalisatie genoemd. Dit kan wel worden uitgebreid naar absolute lokalisatie indien enkele nodes een gekende positie hebben in een vast referentiestelsel.

UWB lokalisatie gebeurt door genoeg afstanden tegenover vaste referentiepunten te verzamelen. Met vier afstanden wordt de positie van de node geïnterpoleerd (ook trilateratie genoemd). Deze techniek wordt ook gebruikt bij GPS waar de positie van satellieten gekend is. Hetzelfde principe is toepasbaar in netwerktopologieën waar er bv. vaste ankerpunten langs de weg staan. In de introductie werd reeds vermeld dat de ontwerpen geen gebruik maken van vaste infrastructuur. Bijgevolg is er geen absolute lokalisatie mogelijk.

Bestaande MAC protocollen voor M-/VANET’s

Door de dynamischere netwerktopologie zijn vele problemen van MANET MAC protocollen ex-tremer bij VANET’s. Er moet extra aandacht besteed worden om deze problemen op te lossen of te vermijden [34]. Een relevant probleem is o.a. de schaalbaarheid onder de vorm van adap-tive duty cycling bij CSMA. Bij TDMA is dit probleem complexer en moeten nodes meer of minder slots gebruiken. Bij TDMA-protocollen moet er ook extra belang gehecht worden aan interclusterproblemen, merging collisions en dergelijke.

Voor de rest zijn dezelfde problemen bij MANET’s nog steeds van toepassing. VANET’s zijn relevant voor het opzet van de masterproef; in triatlon bewegen fietsers ook aan hoge snelheden. Er moet met bovenstaande problemen rekening worden gehouden bij het ontwerp van het MAC protocol. Voor de rest van dit hoofdstuk worden nog kort enkele bestaande MAC protocollen voor M-/VANET’s aangehaald.

In toepassingen waar de bezettingsgraad beperkt is, kan er simpelweg IEEE 802.11 of analoge contention-based protocollen worden toegepast [22]. Er zijn vele variaties op CSMA, waaronder MACA en FAMA met vrij analoge kenmerken en performantie zolang de RTS/CTS-handshake wordt gebruikt [41]. [42] past dit toe en laat ook UWB communicatie toe.

Van zodra veel meer nodes het kanaal gebruiken, moet er overgeschakeld worden op contention-free of hybride oplossingen. CSMA presteert dan minder goed zoals gezien in sectie 2.2.

Bij TDMA-protocollen is er nood aan synchronisatie. Bij vele beschreven TDMA protocollen in de literatuur wordt er verondersteld dat synchronisatie globaal geregeld kan worden [29][43][44]. Vele gedistribueerde VANET-protocollen veronderstellen daarbij dat de nodes uitgerust zijn met een GPS-radio [34] omdat deze vaak voor voertuigen worden ontwikkeld. Daarbij kan elke node zich met het 1PPS-signaal van GPS synchroniseren. Het volledige netwerk is hierdoor globaal gesynchroniseerd.

2.3. REEDS BESTAANDE OPLOSSINGEN VOOR MANET’S 27 geen extra infrastructuur gebruikt. Indien er een TDMA protocol wordt gebruikt moet de syn-chronisatie daarom lokaal gebeuren. Er wordt dan een node als SYNC master verkozen zoals gezien in sectie 2.2.2. [45] geeft een andere manier van synchronisatie waarbij elke node regel-matig beacon-berichten verstuurt.

[34] geeft een overzicht van bestaande TDMA-oplossingen voor VANET’s. Daarbij wordt er on-derscheid gemaakt tussen clustergebaseerde, gedistribueerde en gecentraliseerde oplossingen. Op clustergebaseerde en gecentraliseerde oplossingen worden niet ingegaan. Enkele gedistribueerde TDMA oplossingen zijn SOFTMAC en VeMAC (met afgeleide versies zoals CFR-MAC). Er zijn ook andere gedistribueerde protocollen zoals Self-Organizing TDMA [46].

Sommige protocollen gebruiken zowel CSMA als TDMA tegelijk. Daarbij wordt het kanaal op-gesplitst in contention-free en contention-based tijdsslotten. Niet-prioritaire pakketten worden verstuurd in contention-based slots via CSMA principes. Prioritaire pakketten worden verstuurd in een contention-free slots. De contention-free slots moeten eerst worden gereserveerd voordat deze gebruikt mogen worden. Voorbeelden hiervan zijn DAH_MAC [44], SOFTMAC en DM-MAC [34].

Andere protocollen onder deze categorie gebruiken slechts één soort tijdsslot dat zowel contention-free als contention-based kan zijn. Slots worden nog steeds toegekend aan nodes. De toegekende node mag het slot contention-free gebruiken. Indien de node zijn slot niet gebruikt, mogen an-dere nodes hetzelfde slot contention-based gebruiken. De toegekende node heeft dan voorgang voor het slot te gebruiken. Een voorbeeld hiervan is [29].

Er zijn ook hybride protocollen die wisselen tussen CSMA en TDMA, afhankelijk van de situatie. De reden hiervoor is dat CSMA goed presteert bij een lage bezettingsgraad en TDMA bij een hoge bezettingsgraad. CSMA creëert weinig extra overhead, terwijl er bij TDMA altijd nood is aan synchronisatie en slotbepaling. Om overhead uit te sparen bij een lage bezettingsgraad wordt dan CSMA gebruikt. Voorbeelden van hybride protocollen zijn LA-MAC [29] en [47].

![Figuur 2.6: De TAISC architectuur [2].](https://thumb-eu.123doks.com/thumbv2/5doknet/3298218.22257/33.892.149.756.293.929/figuur-de-taisc-architectuur.webp)